In "Hacking im Web", meinem ersten Fachbuch zum Thema Sicherheit im WWW aus dem Franzis Verlag, wird ab Seite 467 das Human Machine Interface (HMI) einer Webapplikation zur Verwaltung eines Parkhauses vorgestellt.

Im Buch wird dieses HMI (Human-Machine-Interface) als eine "Webapplikation" eines beliebigen Parkhauses vorgestellt, tatsächlich war allerdings bekannt um welches Parkhaus es sich handelt und wer die betreffende Betreiberin ist.

Dieser Artikel beschäftigt sich primär damit, wie schwer es Security-Researchern fallen kann "korrekt" zu handeln, wenn sie einen Missstand finden und beheben möchten.Da die Webapplikation mittlerweile gesichert wurde, sollen hier weitere Hintergrundinformationen gegeben werden um mitunter zu zeigen, wie verwundbar unsere öffentliche Infrastruktur sein kann.

Der erstaunliche Fund

Im Oktober 2015 bin ich auf eine öffentlich zugängliche Webapplikation zur Verwaltung des Parksystems des Züricher Prime Towers gestoßen. Die Webapplikation war dabei sowohl für die Verwaltung der internen Parkplätze des Prime Towers, als auch einigen Parkplätze vor dem Gebäudekomplex in Zürich ausgelegt.

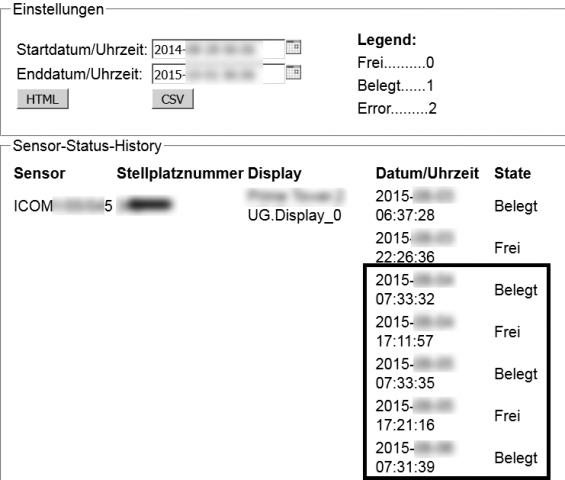

Für einfache Aktionen, etwa das Betrachten der Parkplätze oder die Auswertung von Statistiken wurde keine Authentifizierung benötigt (zudem war die ganze Applikation ausschließlich unverschlüsselt zu erreichen): Schlichtweg jeder hätte durch Eingabe der IP-Adresse und korrekte Angabe eines Ports Informationen betrachten und sogar als CSV-Datei auslesen können.

Da vermutlich einige Parkplätze dauerhaft an die gleichen Leute vergeben werden (etwa an die ansäßigen Firmen aus dem Hochhaus), ließ sich zumindest unter dem Gesichtspunkt des Datenschutzes ein erheblicher Mangel feststellen.

Es konnte auf den Stellplatz genau die Belegungszeit ausgelesen werden - was teilweise recht präzise Rückschlüsse in Bezug auf Anfahrt und Abfahrt zuließ, was folgendes Bild zeigt:

Schwierige Kontaktaufnahme

Nach diesem Fund informierte ich noch am gleichen Tag das schweizer CERT "melani" (Melde- und Analysestelle Informationssicherung) und die betreffende Betreiberin (Swiss Prime Site AG) per Email und teilte mit, dass ich um eine Schließung der "Lücke" innerhalb der nächsten 3 Monate bitte (typisches Vorgehen nach "responsible disclosure").

Am 12.10.2015 (circa eine Woche nach Kontaktaufnahme) erhielt ich eine Antwort vom schweizer CERT, in welcher stand, dass man die Betreiberin informieren werde. Von der Betreiberin selbst erhielt ich keine Antwort.

1,5 Monaten (30.11.2015) nach initialer Kontaktaufnahme fragte ich erneut bei "melani" nach, da ich in der Zwischenzeit auf der Webapplikation weitere Ungereimtheiten (potentielle Sicherheitslücken) ausmachen konnte - so gab es beispielsweise die Möglichkeit einen ganzseitigen Iframe einzubinden (wie ich heute weiß ist darüber auch Cross-Site-Scripting (XSS) möglich gewesen). Zudem ist sogar eine HTTP Header Injection möglich gewesen. Bei diesen Problemen handelte es sich allerdings offensichtlich nicht um ein Problem, was durch den Betreiber, sondern durch den Hersteller, entstanden ist (dazu stehe ich bereits in Kontakt mit dem Hersteller).

Die Berichterstattung

Im Januar 2016 (3 Monate nach dem Fund) entschied ich mich dazu sowohl die Betreiberin als auch das CERT noch einmal über meine Funde in Kenntnis zu setzen. Leider erhielt ich auch zu diesem Zeitpunkt keine Antwort - weshalb ich mich schlussendlich dafür entschied auf golem.de einen entsprechenden Artikel über meinen Erkenntnissen zu schreiben. Ich bin grundsätzlich sehr zurückhaltend, wenn es um die Offenlegung noch nicht geschlossener Sicherheitsrisiken geht, aus diesem Grund wurden im Artikel auf golem.de keinerlei technische Informationen preisgegeben. Letztlich schien es mir allerdings geboten die Preisgabe der Parkdaten und möglicher weiterer sensibler Informationen zu unterbinden, indem ich öffentlich auf diesen Misstand aufmerksam mache.

Direkt nach dem Erscheinen des Artikel haben mehrere schweizer Medien den Sachverhalt aufgegriffen und darüber berichtet (Die Berichte sind unten verlinkt). Die Berichterstattung dazu war meiner Meinung nach in weiten Teilen übertrieben - so titelte der Tagesanzeiger beispielsweise wenig reflektiert "Prime Tower gehackt", obwohl sich die meinige Berichterstattung auf golem.de einzig auf die Parkplatzverwaltung bezog. Sehr interessant waren allerdings die Informationen aus inside-it.ch, demnach habe "melani" die Betreiberin mehrfach kontaktiert - diese hätten allerdings keine weiteren Maßnahmen eingeleitet - fraglich warum? Sehr interessant war auch das Zitat von Max Klaus (stellvertretender Leiter von melani), demnach so man bereits von anderer Stelle auf den Umstand aufmerksam gemacht worden - fraglich, ob damit meine früheren Kontaktaufnahmen gemeint sind oder ob andere Security-Researcher auf Grund der exponierten Darstellung im öffentlichen Internet bereits den gleichen Fund gemacht haben.

Statement

Die "Swiss Prime Site AG", Eigentümerin des Prime Towers, veröffentlichte am 22. Januar 2016 folgendes Statement:

Aus Medienkreisen weiß ich, dass dieses Statement unter anderem in Rücksprache mit Martin Gut (Managing Director der Swiss Prime Site AG) erstellt wurde, insoweit dem Thema also besondere Bedeutung zugemessen wurde, was sicherlich auch an dem ein oder anderen überzogenen Artikel der schweizer Kollegen lag.

Statement zum Statement

Interessanterweise wurde das im Artikel erwähnte System also am gleichen Tag offline genommen - die schnelle Offlinenahme der Applikation zeigt mir persönlich, dass die Betreiber recht sicher wussten, dass eine solche Webapplikation nicht öffentlich zugänglich sein sollte. Das System gehört zur Gebäudeautomatisierung und darf, selbst wenn es im Read-Only-Modus ist, allenfalls in einem LAN-System, nicht aber im Internet mit öffentlicher IP-Adresse betrieben werden. Ich kann bestätigen, dass sich die Webapplikation im Lesemodus bestand - darüber gab es allerdings weitere Sicherheitslücken (siehe Kommentare oben), desweiteren wären weitere Angriffsvektoren wie DDOS-Angriffe denkbar gewesen. Ein ähnliches Statement hatte ich bereits nach dem Fund der Nachrichtenseite watson.ch gegeben, die als eine der wenigen Nachrichtenseiten daran interessiert schien objektiv aufklären zu wollen, welche Risiken tatsächlich bestanden.

Abschließende Einschätzungen

Das grundsätzliche Vorgehen der Betreiber ist leider kein Einzelfall. Durch mittlerweile langjährige Erfahrung bei der Übermittlung von Sicherheitsrisiken (beispielsweise im Rahmen meiner Arbeit bei Internetwache.org) weiß ich, dass Betreiber solche Probleme schlichtweg auf die "lange Bank" schieben und Risiken oder entsprechende Meldungen ignorieren. In Ausnahmefällen wird sogar mit rechtlichen Konsequenzen gedroht - das war im Prime Tower Fall nicht der Fall und immerhin räumt die Betreiberin in dem Statement ein, dass "das Problem bezüglich des externen Zugriffs [...] erkannt [wurde]" und hat es dann auch sehr schnell behoben. Leider habe ich allerdings (bis heute) nie persönlich etwas von der Betreiberin gehört (obwohl mein Name und mögliche Kontaktmöglichkeiten simpel auffindbar wären).

Die Applikation selbst ist mittlerweile übrigens (wie in meinem golem.de Artikel damals vorgeschlagen) verschlüsselt über eine VPN Einwahl verfügbar (Lob an die Betreiberin).

Lessons Learned

Wichtig wäre in jedem Fall, dass jedes Unternehmen eingehende Meldungen Ernst nimmt und direkt an verantwortliche Stellen weitergibt. Im vorliegenden Fall wurde offensichtlich sogar die Meldung des "melani" nicht Ernst genommen oder ist gar nicht erst an die verantwortlichen Stellen (Sicherheitsbeauftragter) herangetragen worden - bleibt zu hoffen, dass einige Unternehmen Emailadressen für solche Fälle einrichten (etwa wie Google: security@google.com).

Ankündigung: In den kommenden Wochen wird ein Fall auf golem.de veröffentlicht werden bei dem Industrieanlagen (kritische Infrastrukturen) aus Deutschland betroffen sein werden. Sofern Sie nichts verpassen möchten, können Sie mir auf Twitter folgen: @TimPhSchaefers

Falls Sie Interesse am Thema Webhacking haben, möchte ich Ihnen noch mein Buch "Hacking im Web" ans Herz legen, was sich mit grundlegenden Sicherheitslücken von Webapplikation beschäftigt.

Weiterführende Links (Berichte zum Thema):